PingCastle est un outil de sécurité informatique qui permet de vérifier l’état de sécurité d’un Active Directory (AD). L’Active Directory est un système qu’on utilise dans les entreprises pour gérer les accès et les droits des utilisateurs sur le réseau. PingCastle scanne l’AD pour repérer les failles de sécurité et donner des conseils pour les corriger.

L’outil génère un rapport avec des notes et des recommandations. Grâce à ça, on peut voir facilement les points faibles de la sécurité, comme les mots de passe trop faibles ou les accès trop larges, et prendre des mesures pour protéger le réseau.

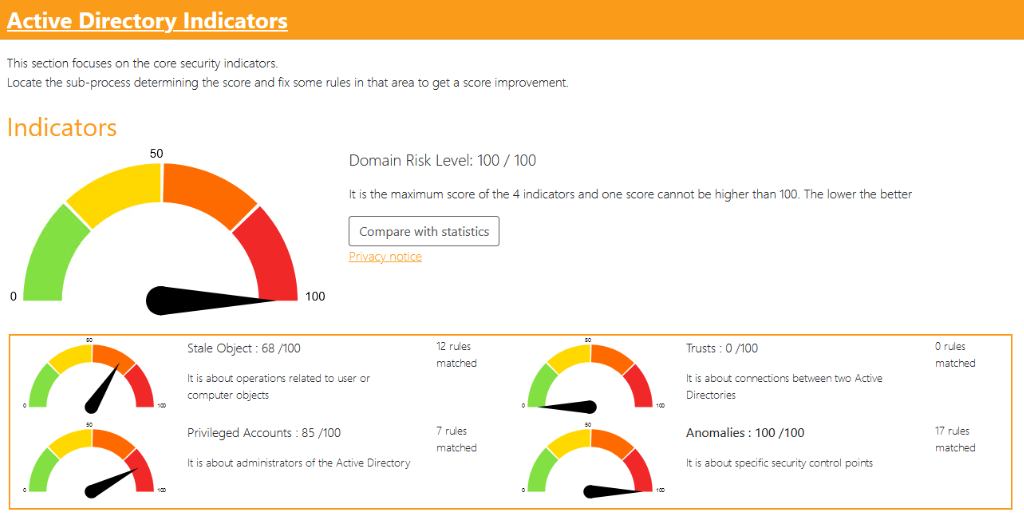

Dans PingCastle, il y a quatre indicateurs principaux qui permettent d’évaluer la sécurité de l’Active Directory. Ces indicateurs donnent une vision claire des risques et des faiblesses de sécurité. Voici ce qu’ils signifient :

1. Legacy (Héritage)

Cet indicateur mesure le niveau de technologies anciennes ou obsolètes utilisées dans l’Active Directory. Les systèmes et protocoles plus anciens sont souvent moins sécurisés et plus vulnérables aux attaques, car ils ne respectent pas toujours les dernières normes de sécurité. Si cet indicateur est élevé, cela signifie qu’il y a des éléments dépassés qui devraient être mis à jour ou supprimés.

2. Privilege (Privilège)

L’indicateur de privilège évalue les permissions et les droits accordés aux utilisateurs et aux groupes. Il vérifie si certains comptes ont des droits trop élevés qui pourraient poser un risque en cas de compromission. Par exemple, si des utilisateurs non-administrateurs ont des permissions d’administrateur, cela augmente le risque de sécurité. Un score élevé dans cet indicateur signifie qu’il y a un excès de privilèges à revoir.

3. Trusts (Confiance)

Cet indicateur évalue les relations de confiance entre différents domaines de l’Active Directory. Quand il y a plusieurs domaines, ils peuvent établir des « relations de confiance » pour permettre l’accès mutuel aux ressources. Cependant, une mauvaise gestion de ces relations peut ouvrir des failles de sécurité. Un score élevé ici peut indiquer des relations de confiance non sécurisées ou mal configurées.

4. Anomalies

L’indicateur des anomalies détecte des comportements inhabituels ou suspects dans l’Active Directory, comme des comptes d’utilisateurs qui n’ont pas été utilisés depuis longtemps ou des configurations qui ne respectent pas les bonnes pratiques. Cet indicateur est important car il permet de repérer des signes d’activités potentiellement malveillantes ou des erreurs de configuration. Un score élevé signale qu’il y a des choses à corriger pour améliorer la sécurité.

PingCastle utilise un système de points pour évaluer le niveau de sécurité de l’Active Directory, sous forme de score de risque global. Ce score aide à comprendre rapidement si le niveau de sécurité est bon ou s’il nécessite des améliorations. Voici comment cela fonctionne :

Le Score Global

Le score global de PingCastle est donné sur une échelle de 0 à 100 points :

- 0 à 20 points : Le niveau de sécurité est considéré comme bon. L’Active Directory est correctement protégé, avec peu de risques.

- 20 à 40 points : Le niveau de sécurité est acceptable, mais il existe encore quelques risques. Quelques améliorations sont recommandées.

- 40 à 60 points : Le niveau de sécurité est moyen. Cela signifie que plusieurs failles ou mauvaises configurations sont présentes, nécessitant des corrections.

- 60 à 80 points : Le niveau de sécurité est faible. Il y a des failles sérieuses à corriger pour éviter les risques d’attaque.

- 80 à 100 points : Le niveau de sécurité est critique. L’Active Directory présente des vulnérabilités importantes qui nécessitent des actions urgentes.

Pour réduire le nombre de points, PingCastle nous guide dans les étapes à suivre. Voici quelques exemples :

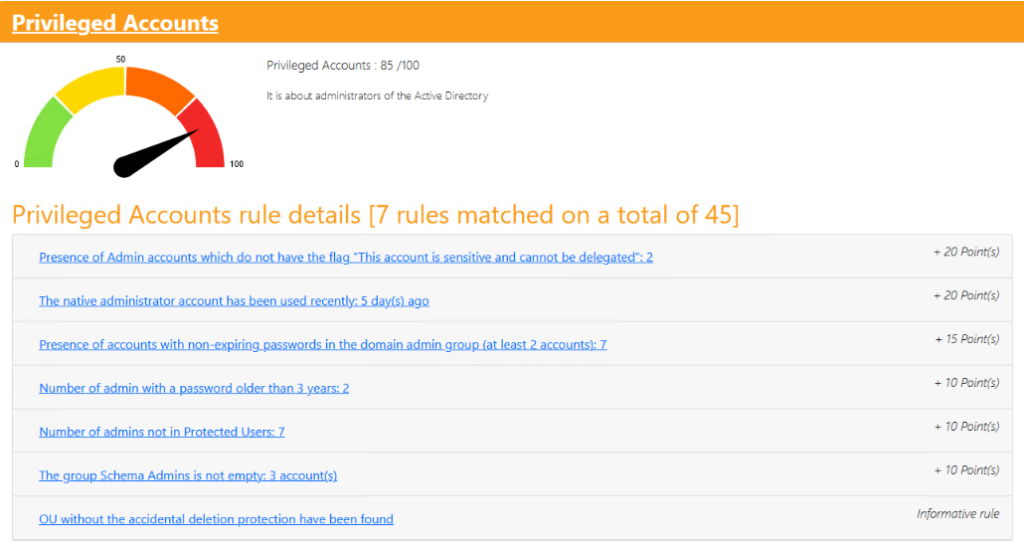

1: Privileged Accounts

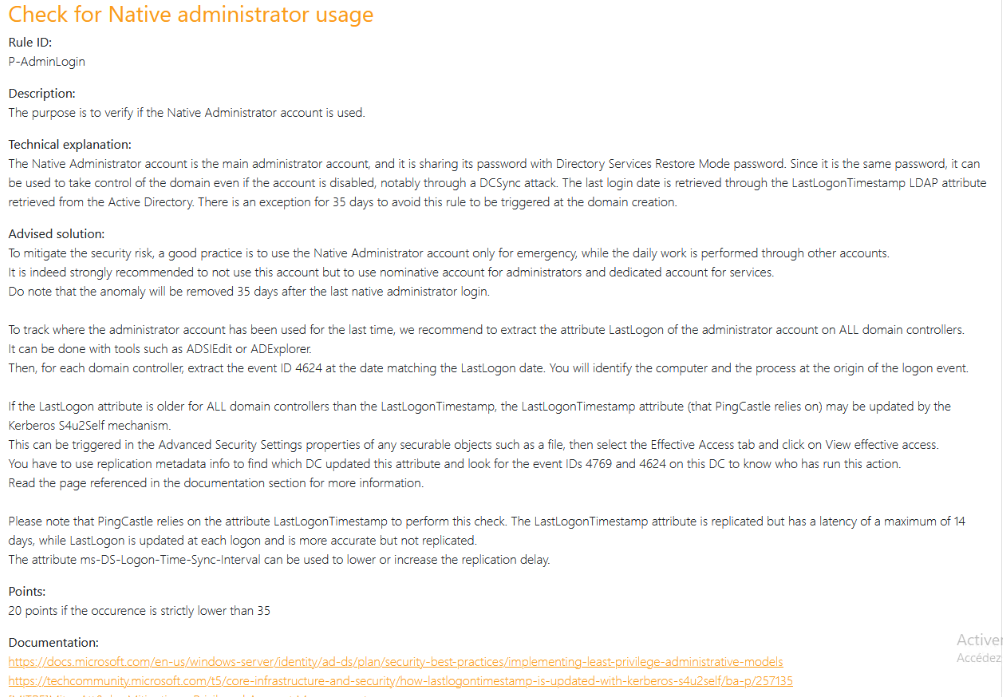

Dans la catégorie Privileged Accounts, qui est actuellement à 85 points, nous constatons que nous pourrions réduire ce score de 20 points en corrigeant l’alerte « the native administrator account has been used recently ».

En sélectionnant cette alerte, PingCastle nous explique la nature de la faille.De plus, l’outil fournit des instructions détaillées pour corriger ce problème

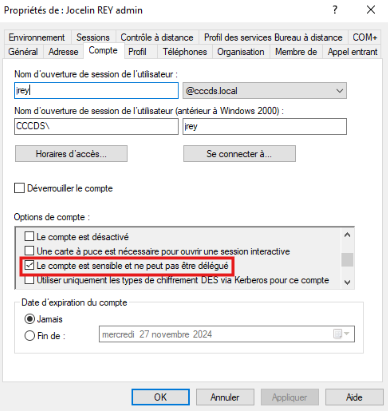

Cocher la case « le compte est sensible et ne peut pas être délégué » est important, surtout en ce qui concerne l’alerte « the native administrator account has been used recently. » Cela signifie que si ce compte est utilisé fréquemment, il est plus vulnérable aux attaques. En empêchant sa délégation, on limite les risques d’accès non autorisé et on protège mieux le compte. Cela aide à s’assurer que le compte administrateur reste sécurisé et ne peut pas être utilisé par d’autres personnes de manière inappropriée.

Comme j’étais un peu curieux, j’ai cherché à comprendre comment cette faille fonctionnait, en m’intéressant notamment aux techniques d’attaque comme Pass-the-Hash et Pass-the-Ticket. Ces méthodes permettent à un attaquant d’accéder à des comptes sans avoir besoin du mot de passe en utilisant des hashes de mot de passe ou des tickets d’authentification Kerberos.

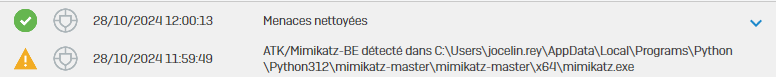

Pour explorer cette vulnérabilité, j’ai utilisé Mimikatz, un outil populaire pour tester la sécurité des systèmes Windows. Cependant, lorsque j’ai lancé Mimikatz, j’ai rencontré une erreur. Après quelques recherches, j’ai découvert que c’était dû à Sophos, qui bloquait le fichier .exe en le supprimant après chaque compilation.

Bien que je n’aie pas coché la case pour empêcher la délégation du compte administrateur natif, la présence de Sophos a en réalité contribué à réduire les risques. En bloquant Mimikatz, il a empêché une potentielle exploitation de la faille, montrant ainsi l’importance d’une bonne solution antivirus pour protéger l’environnement, même si certaines mesures de sécurité n’ont pas été mises en place.

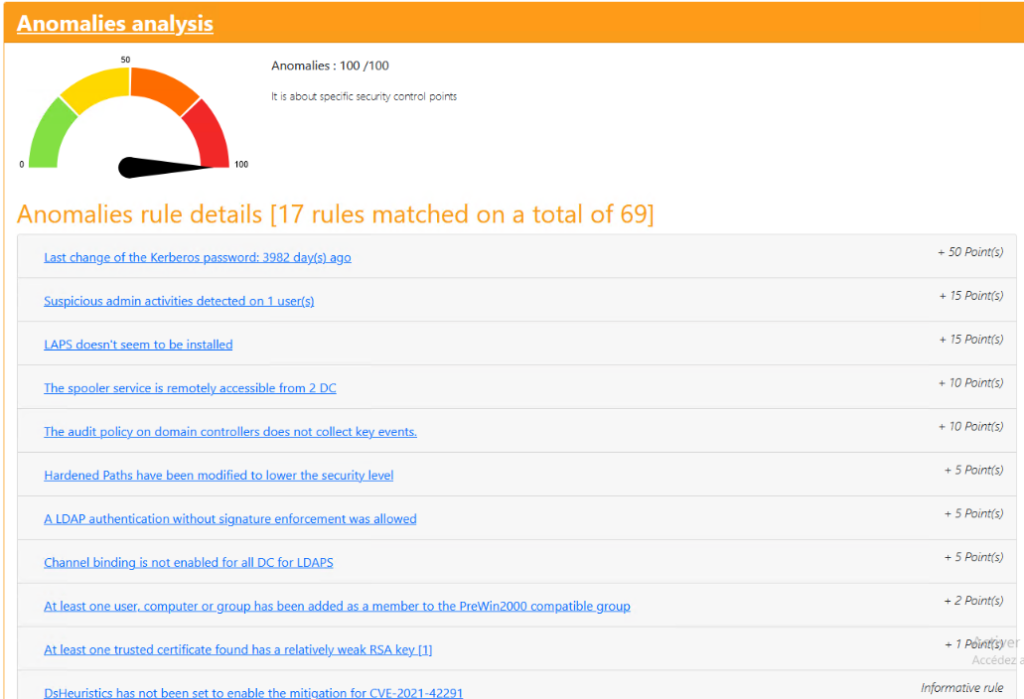

2: Anomalies analysis

Dans la catégorie Anomalies Analysis, nous constatons que nous pouvons gagner jusqu’à 50 points en changeant le mot de passe Kerberos. Cela signifie qu’en effectuant ce simple changement, nous pourrions réduire de moitié le score de risque. Cette action est cruciale car un mot de passe Kerberos fort et régulièrement mis à jour contribue à renforcer la sécurité globale de l’Active Directory, en rendant plus difficile l’accès non autorisé aux ressources et en protégeant mieux les informations sensibles.

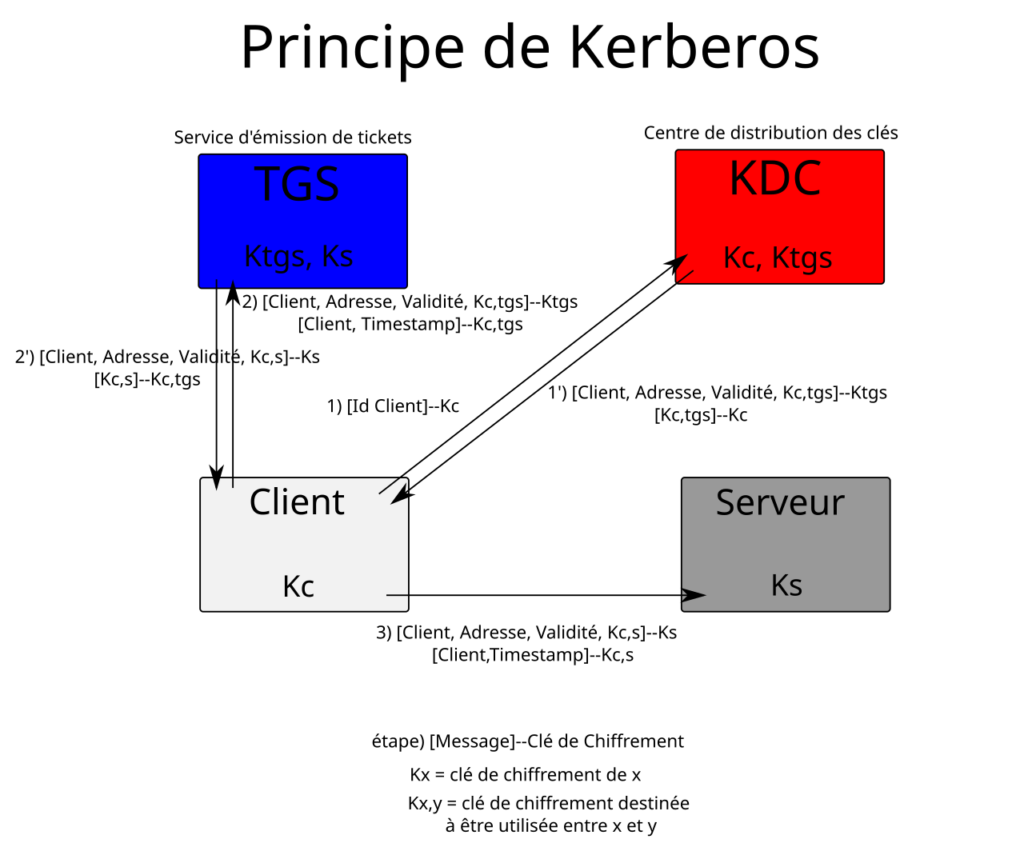

Kerberos est un protocole de sécurité utilisé pour authentifier les utilisateurs et les services dans un réseau informatique. Il fonctionne en délivrant des tickets qui permettent aux utilisateurs de prouver leur identité sans avoir à envoyer leur mot de passe à chaque fois qu’ils accèdent à un service. Cela aide à sécuriser les échanges de données et à protéger les informations sensibles dans un environnement réseau.

Changer le mot de passe d’un utilisateur dans Active Directory met également à jour le mot de passe Kerberos associé à ce compte. Cela contribue à renforcer la sécurité du système en limitant l’accès non autorisé et en réduisant les risques d’attaques.

Conclusion du projet Ping Castle

Grâce à l’utilisation de Ping Castle, j’ai pu découvrir des protocoles et des pratiques de sécurité que je ne connaissais pas auparavant. Ce projet m’a permis d’approfondir mes connaissances en matière de sécurité des infrastructures, notamment avec des actions concrètes comme le blocage du SMB1 sur les serveurs pour limiter les vulnérabilités.

J’ai eu l’opportunité de renforcer la sécurité de l’infrastructure tout en apprenant beaucoup sur les différentes menaces et les bonnes pratiques pour y faire face. Ce projet a été à la fois un challenge technique et une expérience enrichissante, et je suis satisfait des résultats obtenus.